Planlæg, prioriter og styrk din IT-sikkerhed med CIS 18

Vi hører det hele tiden. ”IT-sikkerhed er vigtigt og kan være afgørende for din virksomheds eksistens”. Og med rette, for det er et yderst offensivt trusselsbillede virksomheder skal kunne agere i.

Men hvordan sikrer du, at de rigtige sikkerhedsforanstaltninger er på plads, og at de er tilpasset virksomhedens behov og risici? Her kan CIS 18 være en værdifuld guide og checkliste til din IT-sikkerhed.

Der er mange måder at gribe sin IT-sikkerhed an på. Og der findes lige så mange forskellige metoder og rammeværktøjer at arbejde med og efter – CIS 18 er en af dem.

CIS 18 er en liste over 18 sikkerhedskontroller, som er udviklet af Center for Internet Security (CIS), en non-profit organisation, der har udstedt verdenskendte sikkerhedsanbefalinger i over tyve år.

Det er et gratis rammeværktøj, designet til at måle virksomhedens niveau af sikkerhed i forhold til et sæt af anbefalede standarder, og kan bruges som guide i forhold til at prioritere IT-investeringer og sikkerhedstiltag.

CIS 18 er baseret på de mest almindelige cybertrusler, som virksomheder står over for, og kommer med direkte og målbare anbefalinger til, hvordan du kan forbedre din IT-sikkerhed og overholde lovgivning om databeskyttelse, som fx GDPR.

CIS-kontrollerne kan tilpasses alle typer og størrelser af virksomheder og kan kombineres med andre standarder og rammeværktøjer.

CIS 18 – guide til IT-sikkerhed i 3 beskyttelses-niveauer

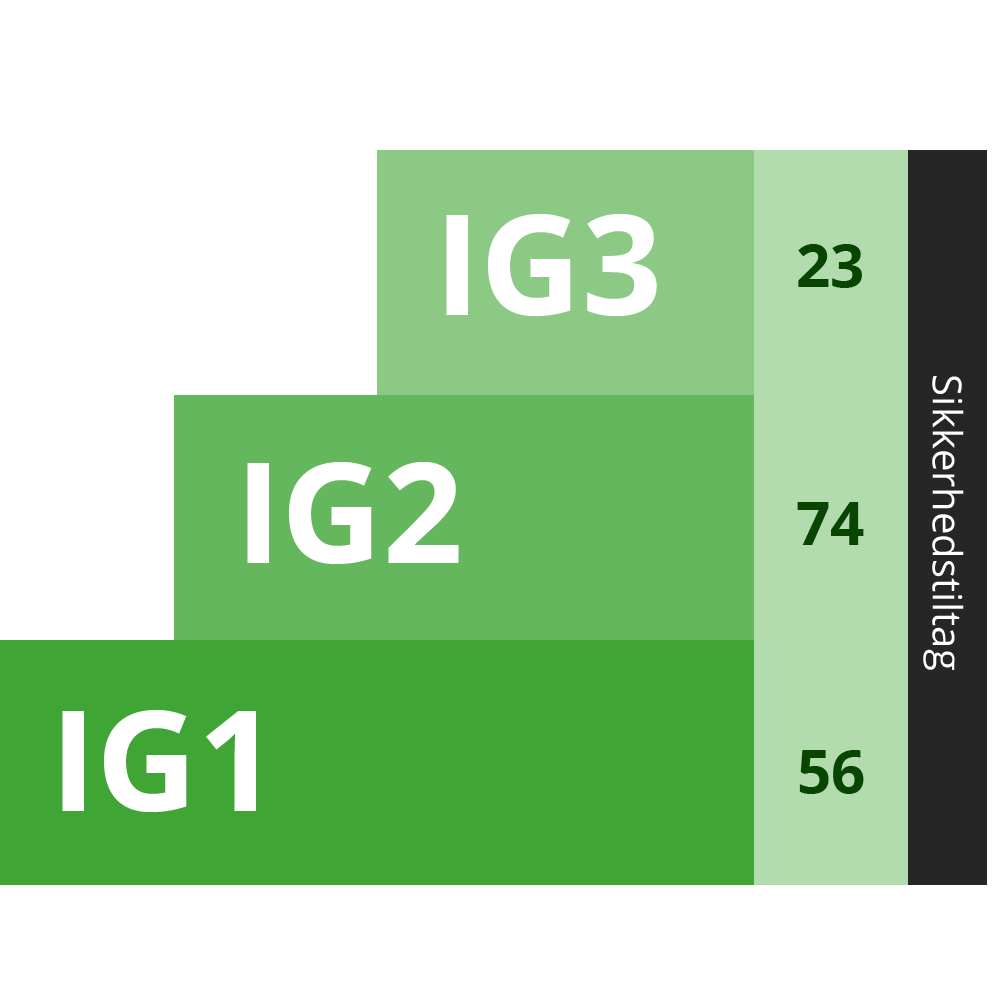

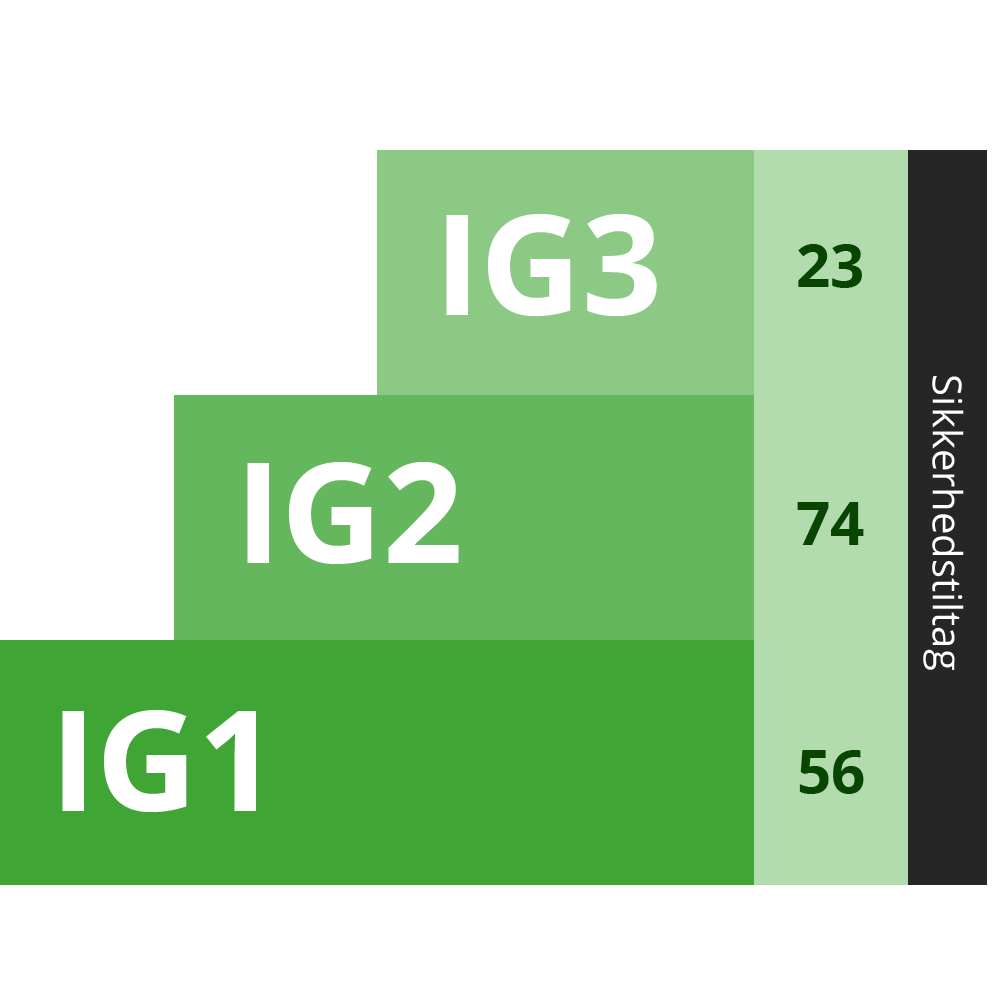

De 18 sikkerhedskontroller er fordelt på 3 niveauer alt efter kompleksitet og trusler. Hvert niveau kaldes en implementeringsgruppe (IG1, IG2 og IG3) og repræsenterer et stigende niveau af sikkerhed. Sikkerhedskontrollerne er yderligere opdelt i 153 underområder, der alle indeholder konkrete sikkerhedstiltag du kan implementere.

Niveau 1 – basissikkerhed for alle

Implementeringsgruppe 1 (IG1) beskriver 56 tiltag og dækker over de mest grundlæggende sikkerhedsforanstaltninger og minimumsstandarder for informationssikkerhed. Tiltag som enhver virksomhed bør implementere – uanset størrelse og branche.

De centrale områder i IG1 handler om at få overblik over sine aktiver, software og data, at sikre korrekt konfiguration af fx adgangskontroller og at have en plan for backup og gendannelse af data.

I de fleste tilfælde er en IG1-virksomhed lille eller mellemstor, har begrænset IT-sikkerhedsbudget og -ressourcer og gemmer typisk ikke kritisk følsomme oplysninger.

Niveau 2 – for virksomheder med moderat følsomme data

Implementeringsgruppe 2 (IG2) er for virksomheder med flere ressourcer og moderat følsomme data og tilføjer yderligere 74 sikkerhedsforanstaltninger til de 56 i IG1.

De 74 sikkerhedsforanstaltninger i IG2 sætter fokus på fx løbende sårbarhedsscanning, log management, malware forsvar og netværksovervågning og kræver i højere grad specialiseret ekspertise og teknologi.

Niveau 3 – for virksomheder med kompleksitet og kritisk data

Implementeringsgruppe 3 (IG3) er højeste niveau af sikkerhedsmæssig modenhed og kompleksitet og typisk for virksomheder med meget følsomme virksomheds- og kundedata. Den har yderligere 23 sikkerhedsforanstaltninger i tillæg til de 56 og 74 i de to foregående implementeringsgrupper.

Fordi IG3-virksomheder arbejder med følsomme data og udfører følsomme funktioner, der er underlagt compliance og lovgivningsmæssigt tilsyn, skal disse virksomheder fx være i stand til at forebygge og afhjælpe sofistikerede angreb, samt reducere virkningen af fx zero-day angreb.

CIS-kontrollerne gør din IT-sikkerhed overskuelig og håndgribelig

Sammen udgør de 18 kontroller i CIS et effektivt redskab for virksomheder til løbende at evaluere, forbedre og rapportere på deres IT-sikkerhed. Værktøjet har en praktisk tilgang til IT-sikkerhed, der gennem checklister adresserer forskellige niveauer af trusler og risici, der kan tilpasses den enkelte virksomheds situation.

Med CIS rammeværktøjet finder virksomhederne ofte ud af, at de kan tjekke flere kontrolpunkter af, fordi de allerede har implementeret tiltagene i deres sikkerhed samtidigt med, at CIS-kontrollerne gør det tydeligt, hvor du med fordel kan gøre og investere mere.

Og når du først har anvendt CIS-kontrollerne til at skabe overblikket samt bygget din tekniske IT-sikkerhed og IT-sikkerhedsrutiner op, bliver opgaven mere overskuelig og struktureret. Dermed bliver CIS 18 en handlingsorienteret guide, der gør det lettere at styre og prioritere ressourcer og IT-investeringer der, hvor de har størst effekt.

5 ting du skal vide om CIS 18

- CIS er et rammeværktøj, der består af 18 kontrolområder, der afdækker virksomhedens IT-sikkerhedssituation.

- CIS 18 fokuserer på en teknisk implementering i modsætning til fx ISO27001, der i højere grad fokuserer på organisatorisk implementering. Det gør det letter og mere operationelt for IT-afdelingen at benytte CIS.

- CIS-kontrollerne baserer sig på velafprøvede teknikker til at højne IT-sikkerheden – så du hurtigt kan høste værdi og lavt hængende frugter.

- CIS udpeger anbefalede best-practice foranstaltninger inden for hvert sikkerhedsområde, opdelt i tre niveauer tillpasset forskellige størrelser af virksomheder: Basal IT-sikkerhed til alle virksomheder, mellemstore virksomheder og enterprise virksomheder.

- Det er muligt at måle compliance med CIS 18 via en selvevaluering. Det gør IT-sikkerhedsarbejdet effektivt, giver synlighed for ledelsen og mulighed for rapportere og dokumentere fremdrift.

Kom hackeren i forkøbet

Få dig en vagthund med 24/7 overvågning af din Microsoft 365 sikkerhed!

Det handler ikke kun om at etablere de nødvendige sikkerhedstiltag, det handler i lige så høj grad om at overvåge og reagere, når virksomheden angribes.

Læs mere om 24/7 overvågning og hvordan din virksomhed kan få hjælp til at overvåge og reagere på sikkerheden i jeres Microsoft 365 platform.

Du ønsker at styrke din IT-sikkerhed. Vi hjælper dig med at realisere det.

Har du brug for mere information eller sparring, så ræk ud til os. Vi tager meget gerne en uforpligtende snak.

Kontakt os via kontaktformularen, på telefon +45 8882 6290 eller

e-mail service@timengo.com.